Бывают ситуации, когда по тем или иным причиным необходимо передать или же принудительно забрать роли FSMO с главного контроллера домена на резервный или новый контроллер домена. В данной статье рассмотрим обе ситуации и что можно сделать в каждой из них.

Мы имеем в наличии:

- Главный контроллер домена на базе Windows Server 2022 (DC-1, KONTORA.ORG, 192.168.12.200)

- Дополнительный контроллер домена на базе Windows Server 2022 (DC-2, KONTORA.ORG, 192.168.12.201)

Смоделируем две ситуации:

- В работе главного контроллера DC-1 стали наблюдаться неполадки, однако контроллер еще работает. Нам необходимо передать права FSMO на резервный контроллер DC-2, понизить DC-1 до уровня обычного сервера и вывести его из эксплуатации.

- Главный контроллер DC-1 умер и необходимо принудительно забрать роли FSMO на резервный контроллер DC-2 и подчистить на DC-2 все упоминания о DC-1.

Добровольная передача ролей FSMO с главного на резервный контроллер домена

Перед началом всех действий, нужно убедиться, что пользователь от которого будут выполнятся действия, состоит в группах “Администраторы домена” и “Администраторы схемы”.

Запускаем командную строку от имени администратора на дополнительном контроллере домена DC-2, смотрим список имеющихся контроллеров домена, для этого выполним команду:

dsquery server -forest

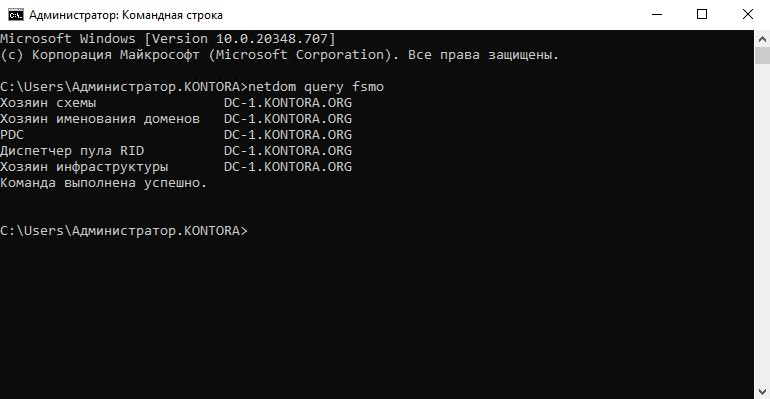

Узнаем, кто является владельцем ролей FSMO, выполним команду:

netdom query fsmo

Видим что владельцем является DC-1.KONTORA.ORG.

Переносить роли будем в командной строке при помощи утилиты NTDSUTIL (инструмент управления и обслуживания каталога Active Directory).

Перед тем как переносить FSMO роли на дополнительный контроллер домена, необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory, если этого не сделать, то роль “Схема” перенести не удастся.

Выполняем в командной строке:

regsvr32 schmmgmt.dll

Библиотека успешно подключена. Теперь приступаем к переносу ролей. В командной строке от имени администратора выполняем:

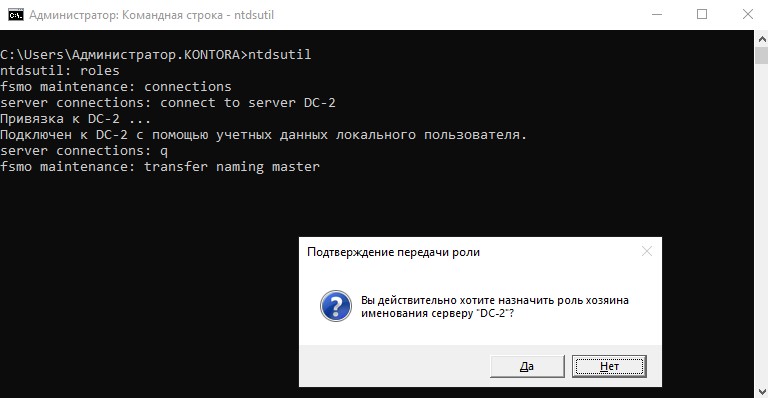

ntdsutil

Выбираем сервер которому будут назначаться роли, вводим по очереди:

roles

connections

connect to server DC-2

q

После подключения к серверу DC-2 мы получаем приглашение к управлению ролями (fsmo maintenance) и передаем ему роли:

Вводим:

transfer naming master

На запрос подтверждения передачи роли нажимаем “Да”.

Далее поочередно вводим в консоль следующие комманды, попутно подтверждая передачу каждой роли:

transfer naming master

transfer infrastructure master

transfer rid master

transfer schema master

transfer pdc

q

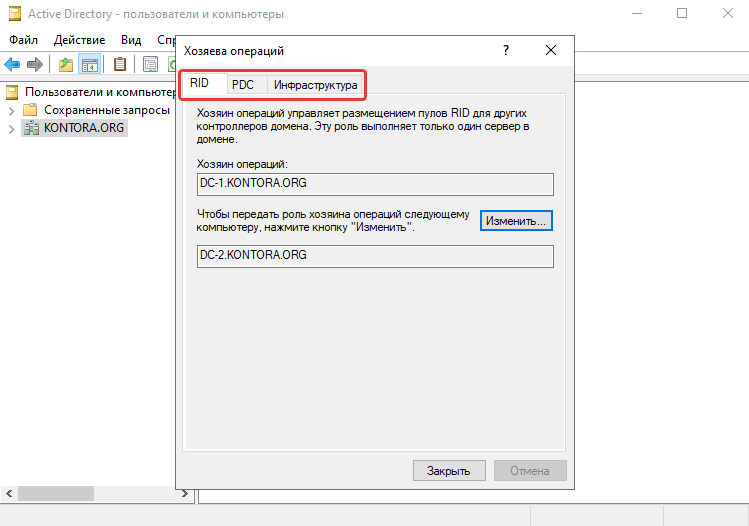

Эти же самые операции по передачи ролей можно проделать с помощью графического интерфейса. Для этого запускаем оснастку “Active Directory – пользователи и компьютеры”, нажимаем правой кнопкой мыши на имени домена и выбираем в контекстном меню “Хозяева операций”.

Во всех трех вкладках (RID, PDC, Инфраструктура) нажимаем “Изменить” и выбираем кому передать права.

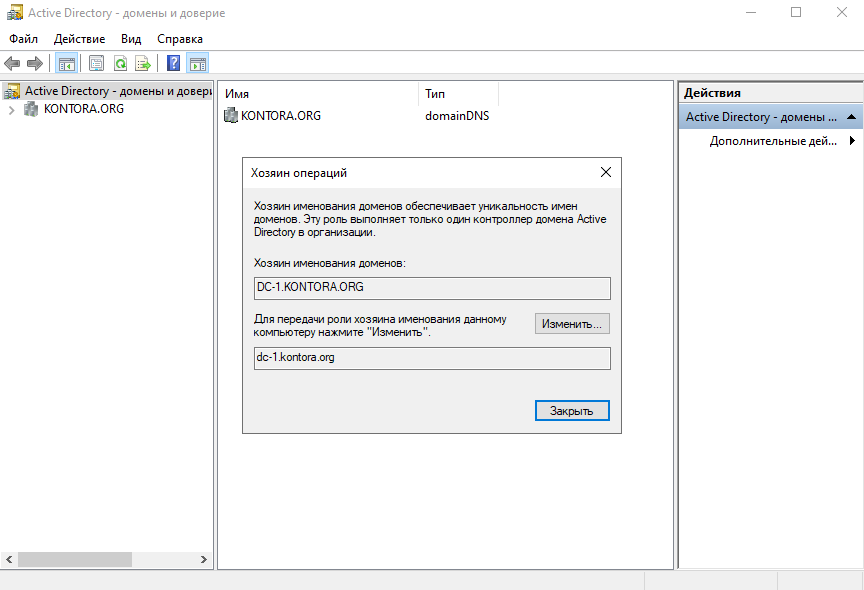

По тому же принципу заходим в оснастку “Active Directory – Домены и доверие”, выбираем в контекстном меню “Хозяева операций” и передаем права на DC-2.KONTORA.ORG.

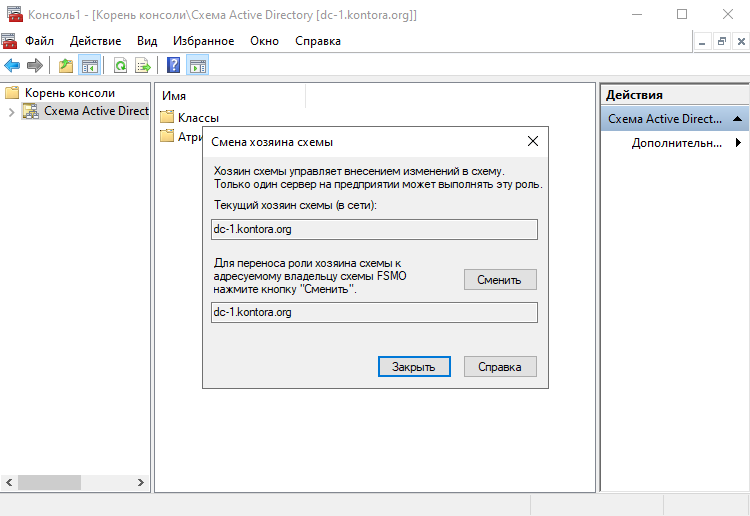

Для того чтобы передать права на роль “Схема Active Directory” нам необходимо запустить консоль управления Windows (для запуска нажимаем Win+R и вводим mmc), в консоли добавляем оснастку “Схема Active Directory” и как в предыдущих случаях выбираем в контекстном меню “Хозяин операций” и осуществляем передачу роли на DC-2.KONTORA.ORG.

После того как роли переданы, проверим кто теперь является владельцем всех ролей, выполняем команду:

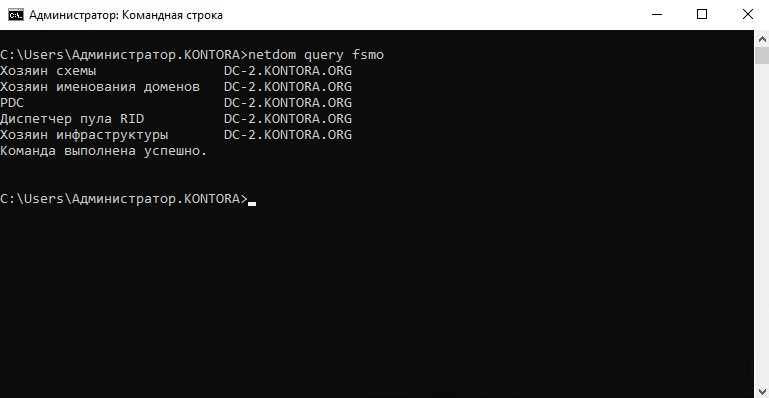

netdom query fsmo

Видим, что все роли переданы DC-2.KONTORA.ORG, что собственно нам и нужно.

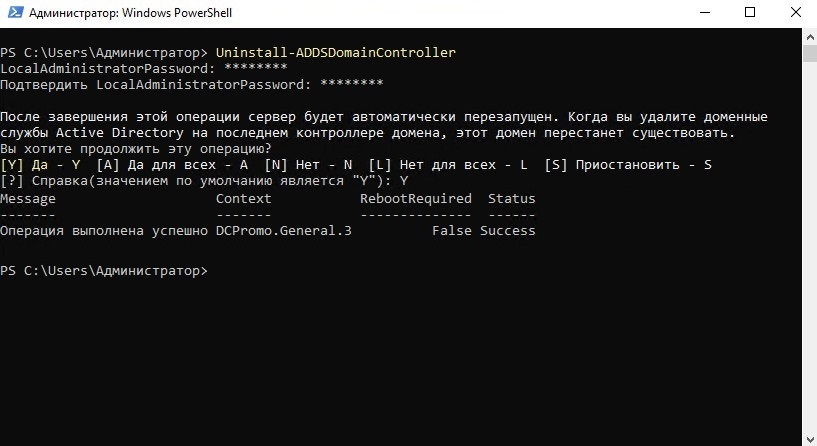

Теперь понижаем роль на DC-1 до обычного сервера. В Windows Server понизить роль можно через PowerShell либо через диспетчер серверов. Произведем понижение роли через PowerShell. Для этого запускаем PowerShell на контроллере DC-1 и вводим:

Uninstall-ADDSDomainController

Задаем дважды пароль локального администратора и подтверждаем понижение, отвечаем: Y.

Запустится процесс понижения, по окончании система уйдет в перезагрузку.

После понижения роли на DC-1, службы Active Directory не удаляются и при желании сервер DC-1 можно вновь повысить до уровня контроллера домена. Теперь осталось вывести сервер DC-1 из домена и на контроллере DC-2 почистить оставшиеся следы от DC-1.

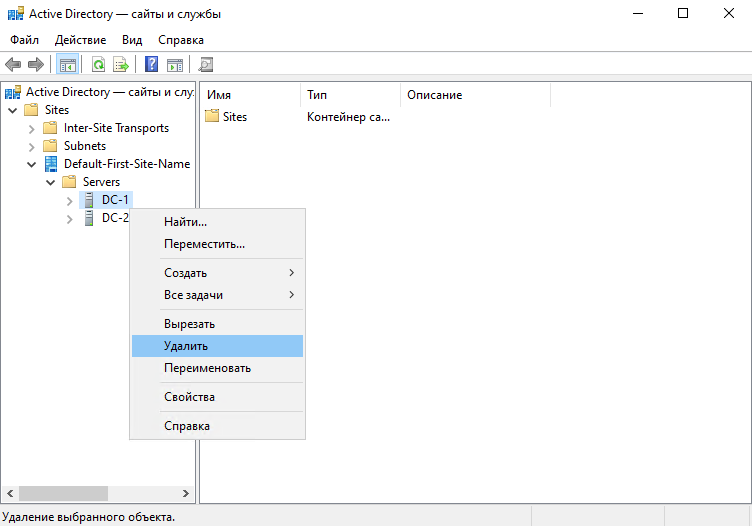

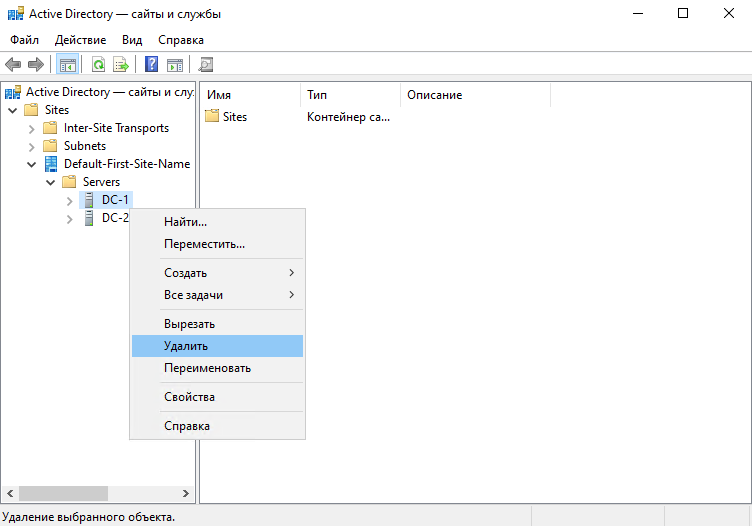

На контроллере DC-2 открываем оснастку “Active Directory – сайты и службы”, разворачиваем сайт где находился пониженный сервер DC-1, выделяем его и выбираем “Удалить”.

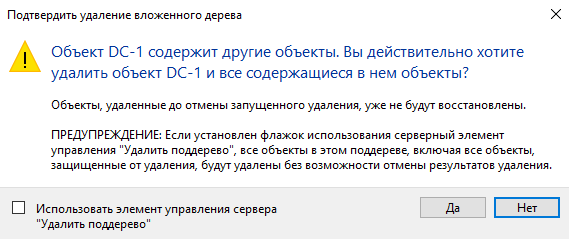

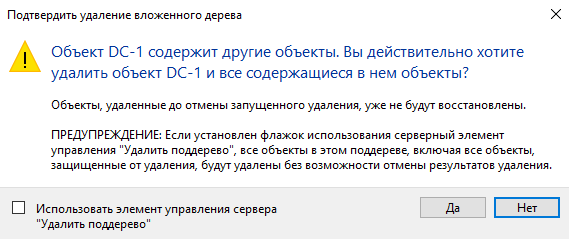

Соглашаемся с предупреждением.

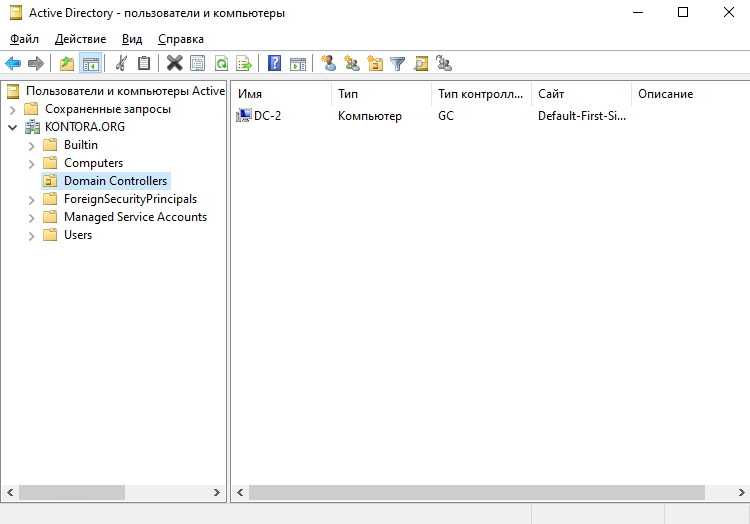

Открываем оснастку “Active Directory – пользователи и компьютеры”, переходим в каталог Domain Controllers, если там отображается только DC-2, значит все нормально. Если же в данном каталоге присутствует DC-1, то его необходимо удалить из каталога. В нашем случае присутствует только контроллер DC-2, что есть хорошо.

Последний штрих – открываем оснастку DNS и удаляем все записи оставшиеся от сервера DC-1.

На этом все. Мы полностью удалили из DNS и Active Directory неисправный контроллер домена и все связнные с ним ресурсы, DC-2 стал главным контроллером домена, а DC-1 понижен до обычного сервера и выведен из эксплуатации.

Принудительный захват ролей FSMO с главного на резервный контроллер домена

Принудительный захват ролей FSMO выполняется практически аналогично как и добровольная передача ролей, только в нашем случае главный DC-1 полностью вышел из строя и его нельзя включить. Все действия по захвату ролей будем производить на исправном DC-2.

Перед тем как начать, нужно проверить состоит ли пользователь, от которого будут выполнятся действия, в группах Администраторы домена и Администраторы схемы.

Запускаем на DC-2 от имени администратора командную строку, подключаем библиотеку управления схемой:

regsvr32 schmmgmt.dll

Выполняем захват ролей с неисправного контроллера DC-1, в командной строке от имени администратора выполняем следующее:

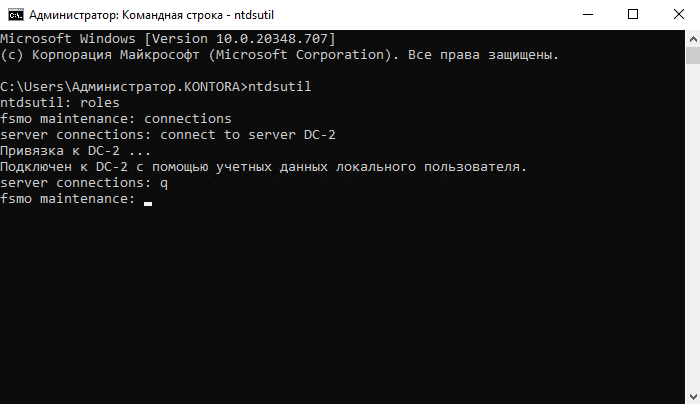

ntdsutil

Входим в управление ролями и подключаемся к серверу DC-2 на который будем захватывать роли. Выполняем в командной строке поочередно:

roles

connections

connect to server DC-2

q

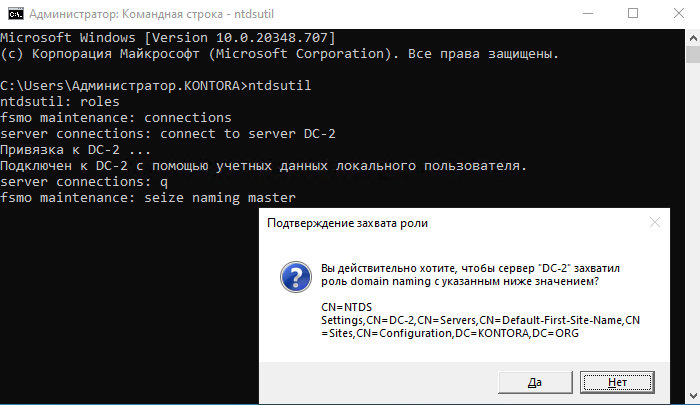

Вводим команду захвата первой роли:

seize naming master

Подтверждаем захват и по аналогии забираем себе другие роли, выполняем поочередно:

seize infrastructure master

seize rid master

seize schema master

seize pdc

q

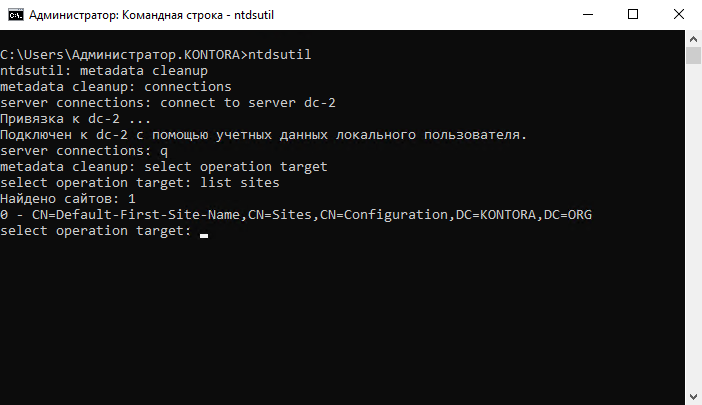

Входим в управление очисткой мета-данных и подключаемся к серверу DC-2, вводим поочередно:

metadata cleanup

connections

connect to server DC-2

q

Смотрим список имеющихся сайтов, вводим поочередно:

select operation target

list sites

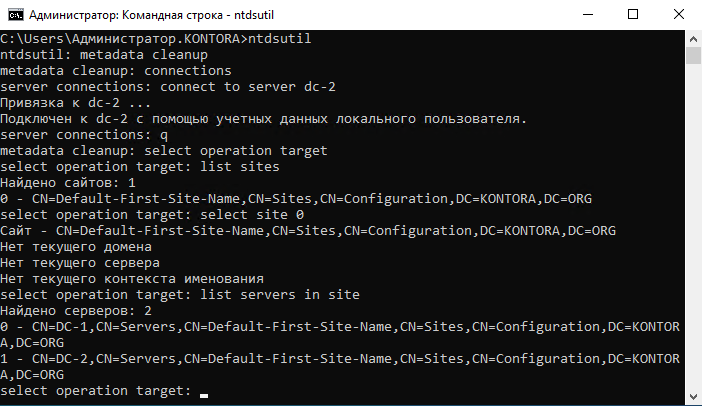

Выбираем сайт на котором у нас находится вышедший из строя контроллер DC-1 и выводим список контроллеров домена в этом сайте:

select site 0

list servers in site

Выбираем неисправный контроллер DC-1 и выводим список доменов:

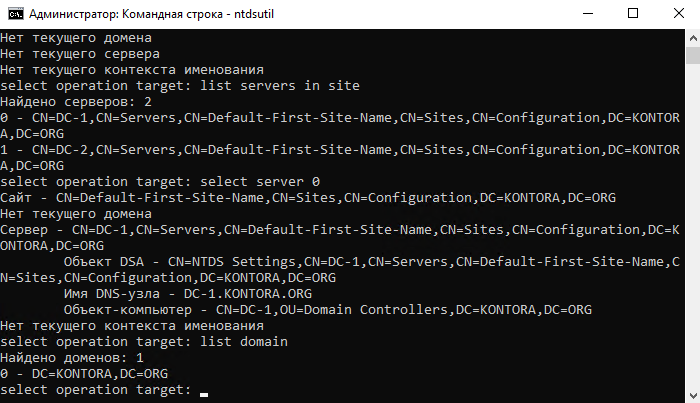

select server 0

list domains

Выбираем домен и возвращаемся в меню metadata cleanup:

select domain 0

q

Выполняем удаление выбранного сервера DC-1:

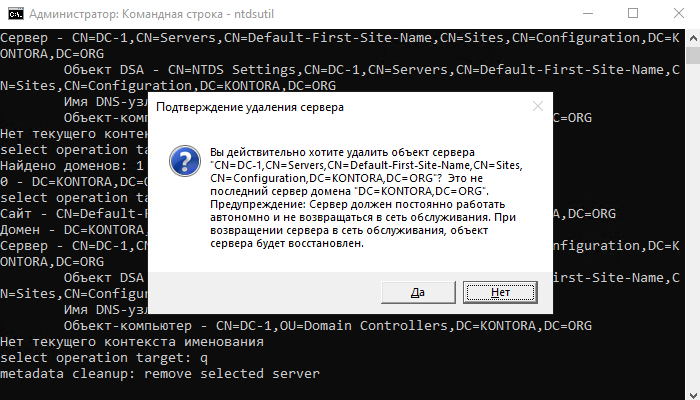

remove selected server

Подтверждаем удаление сервера DC-1.

Теперь очищаем оставшиеся данные от удаленного контроллера домена DC-1 на DC-2, как делали выше, при добровольной смене ролей FSMO.

Открываем оснастку “Active Directory – сайты и службы”, разворачиваем сайт где находился удаленный сервер DC-1, выделяем его и выбираем “Удалить”.

Подтверждаем удаление.

Открываем оснастку DNS и удаляем все записи оставшиеся от сервера DC-1.

Таким образом мы принудительно забрали права на роли FSMO с неисправного контроллера DC-1 и полностью удалили следы его существования из DNS и Active Directory на контроллере DC-2, DC-2 стал главным контроллером домена.